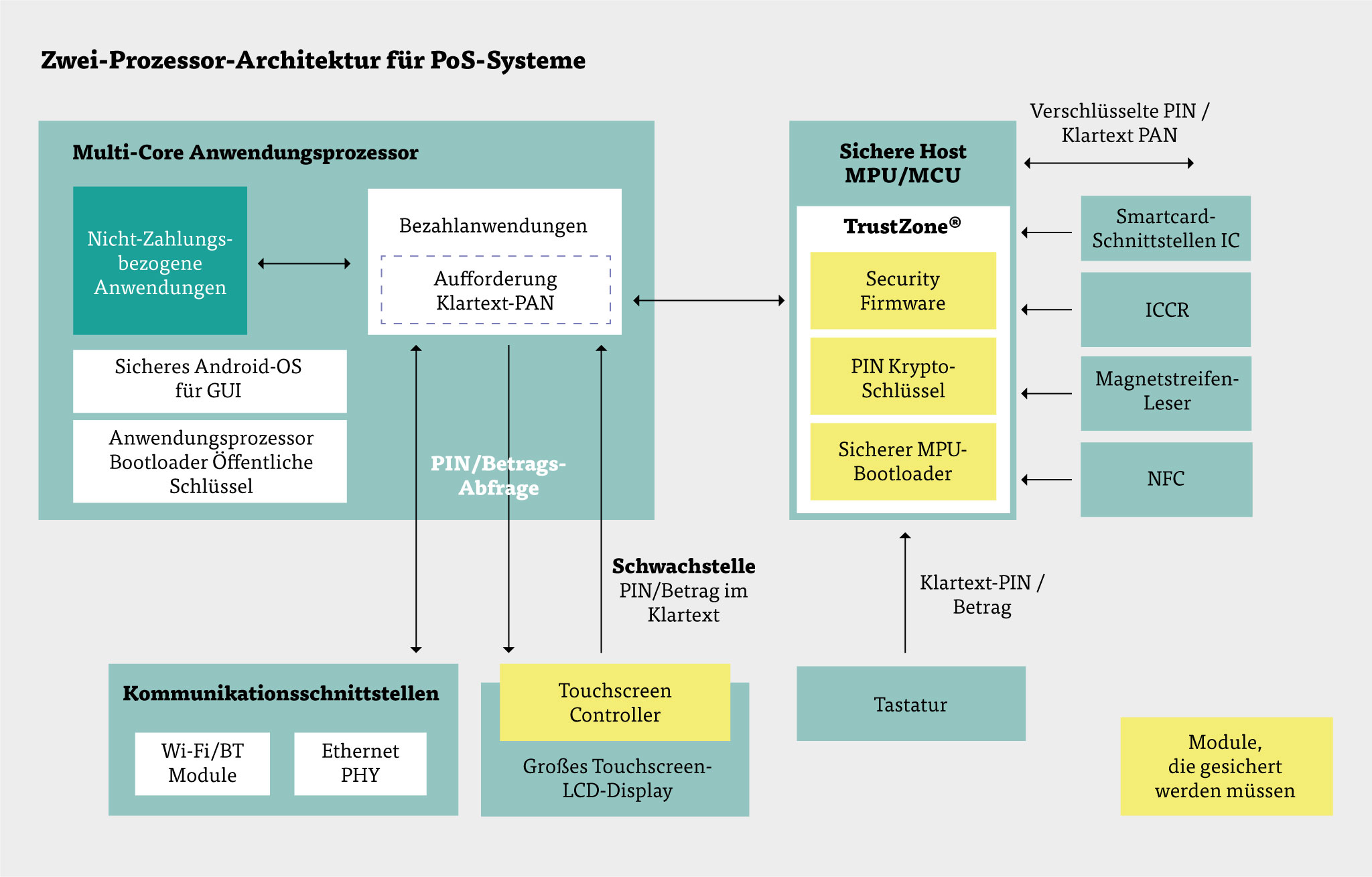

Als vertrautes und einfach zu bedienendes Element sind Touchscreen-Displays der für die Öffentlichkeit zugängliche Teil jedes modernen Zahlungssystems und PoS-Terminals (Point of Sale). Sie weisen jedoch auch Security-Schwachstellen auf. Sichere Hardware-/Softwaresysteme, die dem Payment Card Industry Data Security Standard (PCI DSS) entsprechen, sind für den Aufbau robuster, geschützter Zahlungsprodukte unerlässlich. Dieser Artikel befasst sich mit PoS-Zahlungssystemen, den Security-Risiken von Touchscreens und den Kriterien für eine PCI-Zertifizierung für Touchscreens.

Touchscreens in POS-Terminals

Die Verbraucher sind daran gewöhnt, Waren und Dienstleistungen mit Kreditkarten an PoS-Terminals zu bezahlen, die über kleine, kostengünstige Displays, physische Tasten, die den virtuellen Tasten auf dem Bildschirm zugeordnet sind, und mechanische Tastenfelder zur Eingabe von Kartennummern und PIN-Codes verfügen. Heute ersetzen größere Farb-Touchscreens die mechanischen Tasten und monochromen Displays der Vergangenheit. Touchscreens sind nicht nur attraktiver, sondern ermöglichen auch den Verzicht auf bewegliche Teile, was die Zuverlässigkeit erhöht. Ein weiterer Trend im Bereich der größeren Touchscreens ist die Zunahme der elektronischen Registrierkassen (ECR). Da es sich dabei nicht um ein sicheres Zahlungsgerät handelt, werden ECRs in der Regel mit einem PoS-Terminal kombiniert, um Zahlungen zu verarbeiten.

POS-Security und PCI-Konformität

Benutzerdaten wie die Primary Account Number (PAN), Kreditkartennummern und PIN haben höchste Sicherheitspriorität. Kartentransaktionen mit Magnetstreifen (Durchziehen) haben inhärente Sicherheitsprobleme; Methoden mit höherer Security sind Dip (Chip und PIN) und Tap (Nahfeldkommunikation: NFC).

Aber auch Touchscreens weisen Schwachstellen auf. Die Übertragung von Berührungsdaten und PINs ist anfällig für Abhör- und Man-in-the-Middle-Angriffe über Overlays und Underlays des Berührungssensors und sogar für Angriffe auf den Kommunikationsbus zwischen dem Touch-IC und der sicheren Host-MPU.

Die Firmware des Touch-Controllers kann gehackt werden, um Kartendaten auszulesen. Die Konfiguration des Touch-Controllers kann so verändert werden, dass selbst bei Systemen, die als sicher zertifiziert sind, Security-Lücken entstehen. Weitere Sicherheitsprobleme sind extreme Umgebungsgeräusche, aktive NFC-Störungen, extreme Emissionen und die Notwendigkeit, gegenüber Feuchtigkeit unempfindlich zu sein.

PCI Compliance als Lösung

Die großen Zahlungskartenhersteller haben das Payment Card Industry Security Standards Council (PCI SSC) gegründet. Dieser Ausschuss hat den PCI DSS entwickelt, um die Daten der Karteninhaber zu schützen. Zahlungsdienstleister und Akzeptanzstellen sind dafür verantwortlich, PCI-konforme Produkte zu entwickeln. Die Anforderungen an die PCI-Konformität können sich ändern, was sich auf das Design von Hardware, Software und Systemen auswirken kann.

Die meisten Anbieter von PoS-Terminals sind inzwischen mit den PCI-Datensicherheitsstandards konform. Wenn ein Zahlungssystem ein separates Zahlungsmodul verwendet, das nach dem PCI DSS für sichere Kartentransaktionen mit einem Kartenleser mit mechanischer Tastatur vorzertifiziert ist, übermittelt der Touchscreen keine sicheren Informationen über die Kommunikationsleitungen. Eine PCI PIN Transaction Security (PTS)-Zertifizierung des Touchscreens ist nur erforderlich, wenn der Touchscreen für die Eingabe von Kreditkarten- und/oder PIN-Code-Daten verwendet wird. Dazu muss die Kommunikationsschnittstelle des Touchscreens abgeschirmt oder die Daten der Berührungsmeldungen verschlüsselt werden.

Allgemeine Anforderungen der PCI-Zertifizierung

Gemäß PCI-PTS gelten für PIN-Transaktionen folgende Anforderungen:

- Das System muss im Falle einer physischen oder softwaretechnischen Manipulation abgeschaltet werden.

- Vertrauliche Benutzerdaten dürfen nur wenn nötig übertragen (immer verschlüsselt) und nur so lange wie nötig aufbewahrt werden.

- Software-Updates oder Booten nur dann, wenn die Integrität der Software überprüft werden kann

- Nur authentifizierte Benutzer können Software aktualisieren

- Schlüssel in einem geschützten Bereich aufbewahren und Mechanismen zum geschützten Hochladen des Schlüssels schaffen

- Das Gerät sollte Selbsttests durchführen und Anomalien melden

Die folgenden Funktionen könnten in Touch-Controller-Produkte auf Systemebene integriert werden:

- 24-Stunden-Zeitplan für den Reboot

- 15-minütiges Timeout bei manueller Tasteneingabe

- PIN-Verschlüsselung mit Advanced Encryption Standard (AES) und ISO-Format 4

- Strikte Verwendung von Verschlüsselungskeys für den jeweiligen Anwendungsfall mit einer Trennung zwischen Kunden- und Hersteller-Schlüsselhierarchien

- PAN-Verschlüsselung

- TR-34 Remote Key Loading (RKL) Protokoll

Ein PCI-Labor validiert das Touchscreen-Display, um zu prüfen, ob es die Sicherheitsanforderungen des PIN Transaction Security-Standards erfüllt. Diese Validierung umfasst folgende Tests:

- Bewertung der Anfälligkeit der PIN-Eingabe für Hackerangriffe

- Bewertung des Zugangs zu sensiblen Daten durch Manipulation und Überprüfung des Reaktionsmechanismus

- Validierung der Techniken und Dokumentation der Schlüsselverwaltung in der Produktion.

Schnell auf den Punkt gebracht

Lösungen wie das maXTouch® Controller-Portfolio von Microchip können solche komplexen Systemanforderungen erfüllen. Das integrierte analoge Front-End und die proprietäre Firmware lassen sich für eine sichere, verschlüsselte Kommunikation für jede Endbenutzeranwendung konfigurieren.

Ein engagiertes Support-Team, wie die Touch-Controller-Experten von Microchip Technology, kann die Kunden bei der Systementwicklung anleiten und sie bei der Software-/Treiberintegration, den Produkttests und der Fehlersuche unterstützen.