Mit dem Cyber Resilience Act wird ein bedeutender Schritt zur Stärkung der Cybersicherheit in Europa unternommen. Er wird für alle vernetzten Produkte gelten, einschließlich Komponenten der All Electric Society, die zunehmend Cyberangriffen ausgesetzt sind.

Laut der Internationalen Energieagentur (IEA) hat sich die Anzahl der Cyberangriffe auf Energieversorger weltweit zwischen 2020 und 2022 mehr als verdoppelt. Zu den jüngsten Vorfällen zählen die Deaktivierung der Fernüberwachung von Windparks, Ausfälle von Stromzählern aufgrund nicht verfügbarer IT-Systeme und das Hacken von Daten wie Kundenname, Adresse, Bankdaten und Telefonnummern. Weltweit erreichten die durchschnittlichen Kosten eines Datenlecks im Energiesektor im Jahr 2022 einen neuen Höchststand von 4,72 Millionen US-Dollar.

Sicherheit von Anfang an

„Die Notwendigkeit von Cybersicherheit betrifft das gesamte Stromnetz, einschließlich Verteilnetze, Übertragungsnetze und die angeschlossenen erneuerbaren Energiequellen“, erklärt Frances Cleveland, Leiterin der Cybersicherheit im technischen Komitee IEC/TC 57 der International Electrotechnical Commission (IEC). Das Komitee veröffentlicht grundlegende Standards für das Smart Grid, wie die IEC 62351-Reihe. Neben den Anforderungen an die Cybersicherheit enthält es auch Richtlinien zur Berücksichtigung von Sicherheitsanforderungen in Systemen und Betriebsabläufen bereits in der Entwicklungsphase, sodass Sicherheitsmaßnahmen nicht erst implementiert werden, wenn die Systeme bereits in Betrieb sind.

„Ziel ist es, sicherzustellen, dass Akteure im Bereich der verteilten Energieressourcen (DER) diese DER-Systeme so herstellen und anschließen, dass Cybersicherheitsmaßnahmen und -technologien von Anfang an integriert werden und die DER-Systeme ‚secure by design‘ sind. Wird die Cybersicherheit erst berücksichtigt, wenn das System bereits auf dem Markt ist, ist das, als würde man ein Pflaster auf eine lebensbedrohliche Wunde kleben“, erläutert Cleveland weiter.

Der Cyber Resilience Act kommt

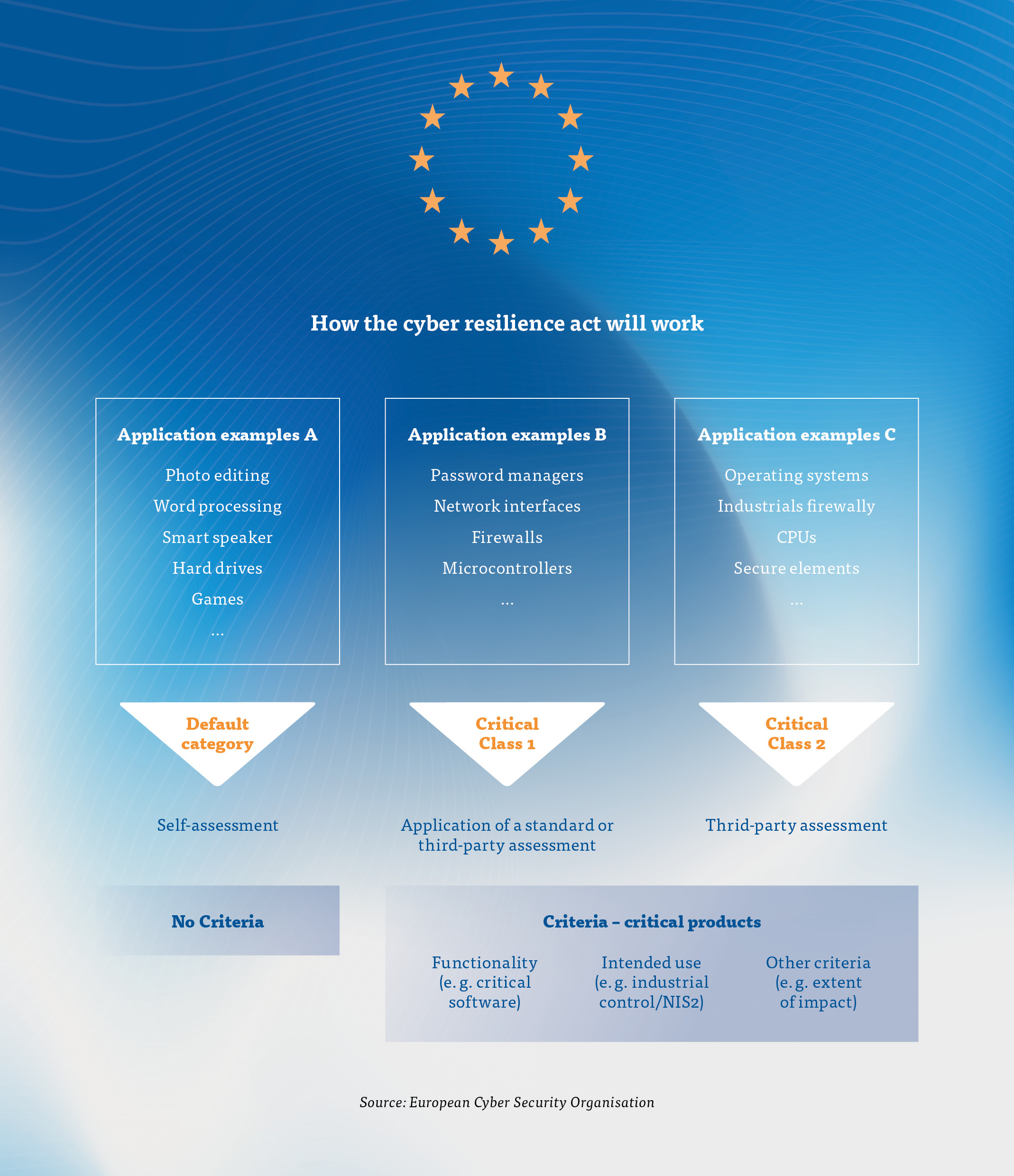

Hier setzt der Cyber Resilience Act (CRA) an, der im Frühjahr 2024 vom Europäischen Parlament verabschiedet wurde: Die Verordnung gilt für alle Produkte, die direkt oder indirekt mit einem anderen Gerät oder Netzwerk verbunden sind. Dazu gehören vernetzte Sicherheitskameras, Energiemanagementsysteme und Steuerungen für Windkraftanlagen. Der CRA verlangt von den Herstellern die Einhaltung grundlegender Cybersicherheitsanforderungen, wie die Gewährleistung der Vertraulichkeit und Integrität von Daten. Außerdem wird gefordert, dass die Hersteller die IT-Sicherheit ihrer Produkte über deren gesamten Lebenszyklus aufrechterhalten. Sie müssen nachweisen, wie sie Schwachstellen in ihren Produkten beheben. Nur mit dem Nachweis der Einhaltung des CRA können Produkte künftig mit einer CE-Kennzeichnung auf den europäischen Markt gebracht werden.

Risikodifferenzierung

Wichtige und kritische Produkte werden basierend auf ihrer Kritikalität und dem Grad des von ihnen ausgehenden Cybersicherheitsrisikos in verschiedene Listen eingeteilt. Diese Listen werden von der Europäischen Kommission vorgeschlagen und aktualisiert. Produkte, die als höheres Cybersicherheitsrisiko eingestuft werden, unterliegen einer strengeren Prüfung durch eine benannte Stelle, während andere einem einfacheren Konformitätsbewertungsverfahren folgen können, das oft intern von den Herstellern verwaltet wird.

Nach der Einführung des CRA – voraussichtlich Ende 2024 – haben Hersteller 36 Monate Zeit, um sich auf die neuen Vorschriften vorzubereiten. Diese werden für Produkte gelten, die ab 2027 auf den Markt kommen sollen.

Der führende Europaabgeordnete Nicola Danti (Renew, IT) erklärte: „Der Cyber Resilience Act wird die Cybersicherheit vernetzter Produkte stärken, indem er Schwachstellen sowohl in der Hardware als auch in der Software bekämpft und die EU zu einem sichereren und widerstandsfähigeren Kontinent macht.“

Pflichten der Hersteller nach dem Cyber Resilience Act

- Cybersicherheit wird in den Planungs-, Entwurfs-, Entwicklungs-, Produktions-, Liefer- und Wartungsphasen berücksichtigt

- Alle Cybersicherheitsrisiken werden dokumentiert

- Hersteller müssen aktiv ausgenutzte Schwachstellen und Vorfälle melden

- Nach dem Verkauf müssen Hersteller sicherstellen, dass Schwachstellen während der Support-Phase effektiv behoben werden

- Klare und verständliche Anweisungen für die Verwendung von Produkten mit digitalen Elementen

- Sicherheitsupdates müssen den Nutzern für die erwartete Lebensdauer des Produkts zur Verfügung gestellt werden.

Quelle: Europäische Union